源代码安全审计的核心宗旨在于提升代码品质,通过对软件源码进行细致的审查与评估,揭示其在开发、测试、部署等环节可能潜藏的安全隐患或漏洞,从而在根源上防止安全风险的衍生。源代码安全审计手段主要分为三类:静态分析(SAST)、动态分析(DAST)以及静动结合(IAST)。

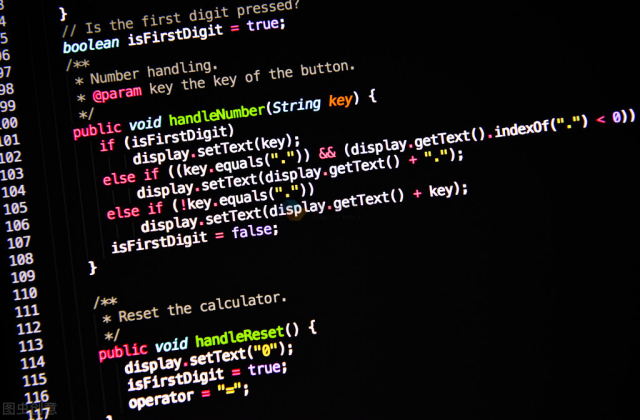

源代码静态分析,顾名思义,是在不执行代码的前提下,对代码的数据流程、控制流程及语义层面进行深入剖析,利用数据流分析、污点分析等手段,对代码进行抽象化处理和建模,探究代码的控制依赖性、数据依赖性以及变量的污染状况,并通过安全规则验证、模式匹配等策略,挖掘出源码中的安全漏洞。静态分析通常将源码转换为标记、抽象语法树、图形等中间表示形式,并结合多种检测算法和模型进行漏洞查找。

以某电商平台为例,该平台在经历了一次安全审计后,发现了一个严重的SQL注入漏洞。这个漏洞是通过静态分析技术(SAST)被发现的。审计团队使用静态分析工具对源代码进行了全面扫描,发现了一个用户登录功能模块中的代码片段,该代码没有正确地处理用户输入,导致攻击者可以构造特定的输入来操纵数据库查询,从而窃取用户数据。

源代码动态分析就是向程序注入专门设计的测试数据,观察程序的实际运行结果与预期结果的差异,以此来评估程序的正确性和稳健性,进而确定是否存在安全漏洞。动态分析技术主要包括模糊测试、动态符号执行和动态污点分析等技术手段。

一家金融服务公司在进行源代码动态分析(DAST)时,通过模糊测试技术发现了其在线交易系统的一个安全漏洞。测试人员向系统输入了一系列异常和非标准的输入数据,结果发现系统在处理某些特定格式的数据时会发生崩溃,这可能导致拒绝服务攻击,甚至数据泄露。

而动静结合的检测方法,是将源代码静态分析与源代码动态分析的优势相结合,首先通过静态分析对大量源代码进行初步筛选和划分,然后利用动态分析对特定代码片段进行数据输入测试,根据数据流动情况来判定漏洞的存在与否。

动静结合检测(IAST)的应用也可以在一家大型社交网络公司的案例中看到。该公司使用IAST技术对其移动应用进行了安全审计。首先,静态分析工具对代码库进行了快速扫描,识别出潜在的脆弱点。随后,动态分析工具在这些脆弱点上进行更深入的测试,最终发现了一个在用户头像上传功能中的文件上传漏洞。这个漏洞允许攻击者上传恶意文件,进而控制服务器。

这些案例表明,源代码安全审计不仅能够发现已知的安全漏洞,还能够揭示那些在传统安全测试中难以发现的问题。通过这些技术的综合应用,企业能够更有效地保护其软件系统免受攻击,确保用户数据和系统的安全。